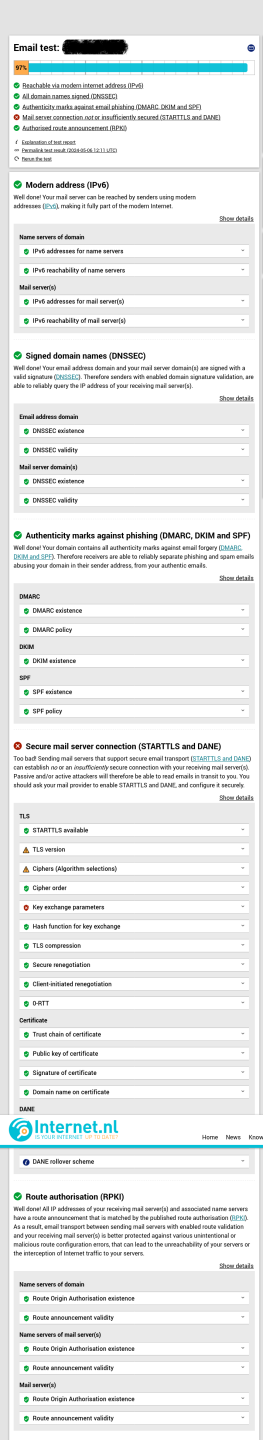

semaf Crowdsec installation gibt es hier ->

Hier nochmal eine schöne Seite als Ergänzung, die auf die Absicherung eines Linux Servers mit Crowdsec eingeht (was man natürlich auch in Verbindung mit mailcow gilt) und noch mal ein paar konfigurations Beispiele für die Benachrichtung per Mail oder Telegramm und den Bannzeiten eingeht. Mir hat es gut geholfen bei der Einarbeitung in Crowdsec. Vor allem da es mal eine der wenigen Anleitung ist, die in meiner Muttersprache verfasst wurde.  Stehe leider mit Englisch etwas auf Kriegsfuß.

Stehe leider mit Englisch etwas auf Kriegsfuß.  Hätte ich das damals in der Schule gewusst wie wichtig das mal wird, dann hätte ich besser aufgepasst.

Hätte ich das damals in der Schule gewusst wie wichtig das mal wird, dann hätte ich besser aufgepasst.

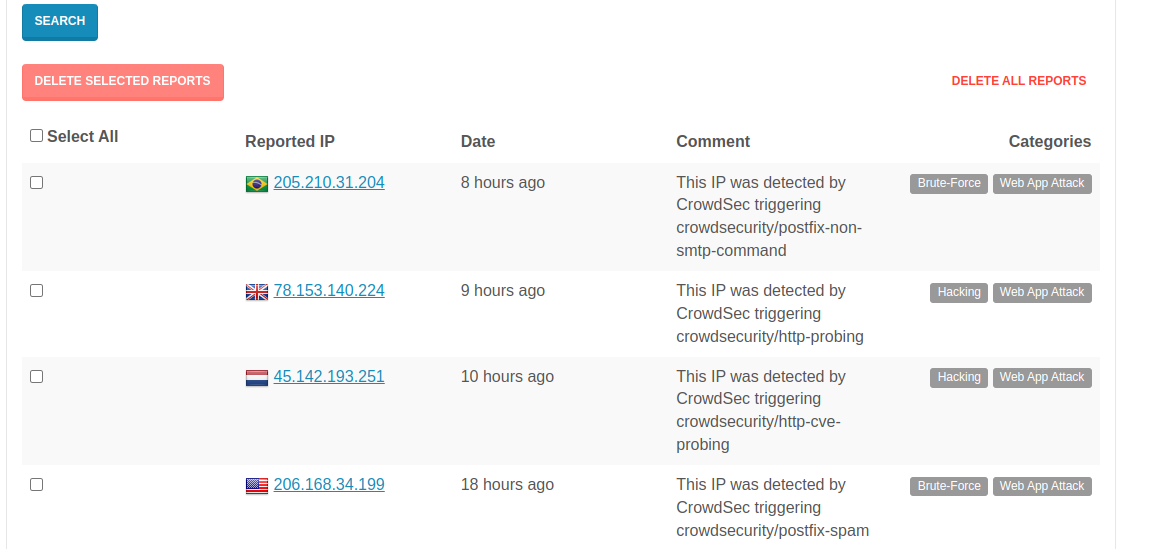

Wäre wirklich klasse, wenn das mit in der Doko mit aufgenommen werden würde. Dient ja schließlich auch dem Schutz des Mailservers. Dank des Skripts und die Erweiterung von Crowdsec bin ich ja nun auch aktiver Melder von bösen IPs an die AbuseIPdb geworden.

Wäre wirklich klasse, wenn das mit in der Doko mit aufgenommen werden würde. Dient ja schließlich auch dem Schutz des Mailservers. Dank des Skripts und die Erweiterung von Crowdsec bin ich ja nun auch aktiver Melder von bösen IPs an die AbuseIPdb geworden.

Dummerweise kann man das aber leider nicht mehr editieren.

Dummerweise kann man das aber leider nicht mehr editieren. HTTP Plugin | CrowdSec

HTTP Plugin | CrowdSec